Asesoramiento sobre seguridad de la información

Gestión de la seguridad de la información

La protección de los datos sensibles de la empresa es cada vez más importante a medida que continúa la digitalización y los clientes y socios se integran cada vez más en los procesos de la empresa. Esto hace que la protección de esta información sensible sea aún más importante. La información es un activo de la empresa, independientemente de la forma que adopte. La información se crea cuando los datos se analizan y procesan para darles una estructura que pueda ser comprendida e interpretada por las personas. Por tanto, la información son datos procesados que tienen un contexto, una relevancia y un propósito.

La información es un activo de la empresa, independientemente de la forma que adopte. La información se crea cuando los datos se analizan y procesan para darles una estructura que pueda ser comprendida e interpretada por las personas. Por tanto, la información son datos procesados que tienen un contexto, una relevancia y un propósito.

En el contexto de la seguridad de la información, se trata principalmente de proteger la información, es decir, los datos procesados que son importantes para su organización de alguna manera. Sin embargo, los datos subyacentes también desempeñan un papel importante. Si los datos no están protegidos en una fase temprana de su ciclo de vida, la información resultante puede verse comprometida.

La seguridad de la información es una cuestión de seguridad.

Mientras que ITSCM garantiza la continuidad de los servicios informáticos, ISM se centra en proteger los datos sensibles de la empresa frente a accesos no autorizados, manipulaciones, robos, configuraciones erróneas y también frente a amenazas elementales. Uno de los objetivos es garantizar que la información esté siempre disponible cuando se necesite y que sólo pueda ser leída y/o modificada por empleados autorizados. La asignación clara de los datos a un remitente también puede ser un objetivo de protección definido.

Sin embargo, los riesgos clásicos para la seguridad de la información no sólo incluyen acciones deliberadas, sino también amenazas elementales como incendios, agua, tormentas, terremotos y actualizaciones de software fallidas. En otras palabras, cualquier cosa que pueda poner en peligro los denominados objetivos de protección, como la disponibilidad, la integridad y la confidencialidad. El objetivo principal de este enfoque es reducir los riesgos para la información y, en particular, garantizar en todo momento la integridad, disponibilidad y confidencialidad de los datos y la información.

La complejidad de la seguridad de la información debe resultarle fácil en todo momento. Por eso le ayudamos como socio a garantizar el mayor beneficio posible sin descuidar el efecto protector ni la conformidad con las normas. Estamos a su lado en todo momento como entrenador y sparring.

Nuestros servicios de consultoría ISM

Trabajamos con usted para desarrollar soluciones personalizadas y adaptadas a sus necesidades en este complejo entorno (informático). Le ayudamos a crear un sistema ISM o a desarrollar un sistema existente. Con nuestros muchos años de experiencia, le apoyamos en la introducción, el desarrollo posterior y/o la evaluación de su sistema de gestión de la seguridad de la información (SGSI) existente. Naturalmente, también tenemos en cuenta las interfaces correspondientes con otras disciplinas de gestión, como la gestión de la continuidad del negocio (BCM), la gestión de la continuidad de los servicios de TI (ITSCM), la gestión de la respuesta a incidentes cibernéticos (CIRM) y la gestión de crisis (KM).

Si la certificación es inminente, estaremos encantados de ayudarle como consultoría independiente a determinar su preparación para la certificación y, si es necesario, a encontrar soluciones adecuadas. Nuestros expertos y auditores están al día y siguen para usted las tendencias y requisitos actuales en ISM de acuerdo con las normas vigentes (ISO 27001 y BSI IT-Grundschutz). Nuestros expertos también prestan apoyo en la revisión de los requisitos para operadores de infraestructuras críticas en relación con la obligación de proporcionar pruebas de acuerdo con la Sección 8a (3) BSIG y el funcionamiento seguro de la red de acuerdo con la Sección 11 (1a) EnWG.

Nuestro coaching ISM

A la hora de implementar proyectos, nuestros expertos en TI siempre se centran en desarrollar la experiencia interna. Nuestro objetivo es que usted adquiera de nosotros los conocimientos necesarios sobre el proceso de gestión durante la ejecución del proyecto y que, posteriormente, pueda poner directamente en práctica lo aprendido. Los nuevos procesos no siempre reciben una respuesta totalmente positiva. Según nuestros muchos años de experiencia, la mejor manera de superar el escepticismo interno es crear la conciencia necesaria entre los empleados. En línea con la cita de Antoine de Saint-Exupéry "Si quieres construir un barco, no reúnas hombres para conseguir madera, asignar tareas y organizar el trabajo, sino enséñales a anhelar el vasto e interminable mar", no dudes en ponerte en contacto con nosotros si necesitas ayuda para preparar y aplicar medidas de concienciación.

¿Cuáles son los tres argumentos más importantes a favor del ISM?

ISM como proceso de gestión crea estructuras organizativas y de personal para prevenir incidentes de seguridad (TI). En general, la GSI no es sólo una cuestión de seguridad informática, sino una necesidad estratégica que afecta a todas las operaciones empresariales. Un sistema de gestión de la seguridad de la información establecido envía un mensaje importante al mercado. Genera confianza entre clientes, proveedores y otros prestadores de servicios con respecto a

-

la protección de datos sensibles e información confidencial, como datos personales, información financiera y propiedad intelectual.

-

el cumplimiento de los requisitos legales y reglamentarios

-

la finalización de proyectos y servicios dentro del plazo previsto o prometido

¿Por qué es tan importante la GSI?

La información es uno de los activos intangibles más importantes de una organización. Por ello, la información debe protegerse adecuadamente combinando sistemas, procesos y controles internos que garanticen la integridad y confidencialidad de los datos y procedimientos operativos de una organización. La protección puramente técnica mediante sistemas de cortafuegos, por ejemplo, ya no es suficiente y debe ir acompañada de medidas organizativas. Desde ataques selectivos de ingeniería social a técnicas avanzadas de malware, pasando por peligros elementales como terremotos o inundaciones, las amenazas son muchas y variadas. La cuestión de la seguridad de los datos corporativos debe considerarse estratégicamente. La implantación de un SGSI suele plantear grandes retos a las empresas, que carecen de los conocimientos necesarios en sus propias filas. Sin embargo, sin un SGSI establecido, existen riesgos incalculables para los activos y los procesos de producción de su empresa.

¿Qué es exactamente un SGSI?

La seguridad de la información es un sistema de gestión que proporciona procesos para la protección de la información, independientemente de su tipo y origen. Esto incluye, entre otras cosas, el establecimiento de una organización de seguridad adecuada, la creación de un concepto de seguridad, la definición de objetivos de seguridad genéricos y la identificación, evaluación y mitigación de los riesgos de la información. En la práctica, el objetivo es impedir o al menos reducir la probabilidad de acceso no autorizado/inadecuado a los datos o el uso, divulgación, interrupción, supresión, falsificación, modificación, revisión, registro o devaluación ilícitos de la información. Esto también incluye medidas destinadas a minimizar el impacto negativo de tales incidentes.

La seguridad de la información es la protección de la información con el objetivo de garantizar la continuidad de las operaciones empresariales y minimizar los riesgos empresariales.

¿Cuáles son los objetivos de ISM?

El objetivo principal de la seguridad de la información es el cumplimiento de los objetivos de seguridad definidos para los datos de la empresa. Los objetivos de seguridad más conocidos son el cumplimiento de la confidencialidad, la integridad, la disponibilidad (continuidad) y la autenticidad de la información. Sin embargo, los riesgos clásicos de la seguridad de la información no sólo incluyen acciones deliberadas, sino también amenazas elementales como incendios, agua, tormentas, terremotos y actualizaciones de software fallidas.

¿Qué ventajas tiene una empresa con un ISM establecido?

Los incidentes de seguridad de la información suelen causar daños financieros y/o de reputación extremadamente elevados a una empresa. Los daños financieros pueden ascender rápidamente a millones. Hay muchos ejemplos y se pueden encontrar en los medios de comunicación pertinentes. La probabilidad de que se produzca un incidente de seguridad puede reducirse enormemente con un SGSI establecido. Pero incluso si se ve afectado por un incidente de seguridad, el impacto es mucho menor que si su empresa no está preparada. La orientación proactiva de un SGSI le permite reconocer posibles vulnerabilidades en una fase temprana y tomar las contramedidas adecuadas. Mediante una supervisión continua y auditorías periódicas, también puede garantizar que sus medidas de seguridad se adaptan a las amenazas en constante cambio.

Las empresas con un SGSI establecido tienen:

-

ventajas competitivas, ya que un SGSI bien establecido no puede ser una característica diferenciadora en el mercado.

-

un alto nivel de seguridad para proteger su información sensible y confidencial frente a robos, pérdidas y manipulaciones.

-

empleados concienciados con la seguridad

-

costes reducidos gracias a la prevención de incidentes de seguridad (informática)

-

mayor capacidad de recuperación ante incidentes de seguridad (TI) inesperados

-

cumplimiento en caso de requerimientos de reguladores e interlocutores contractuales

¿Cómo es la implantación de un SGSI?

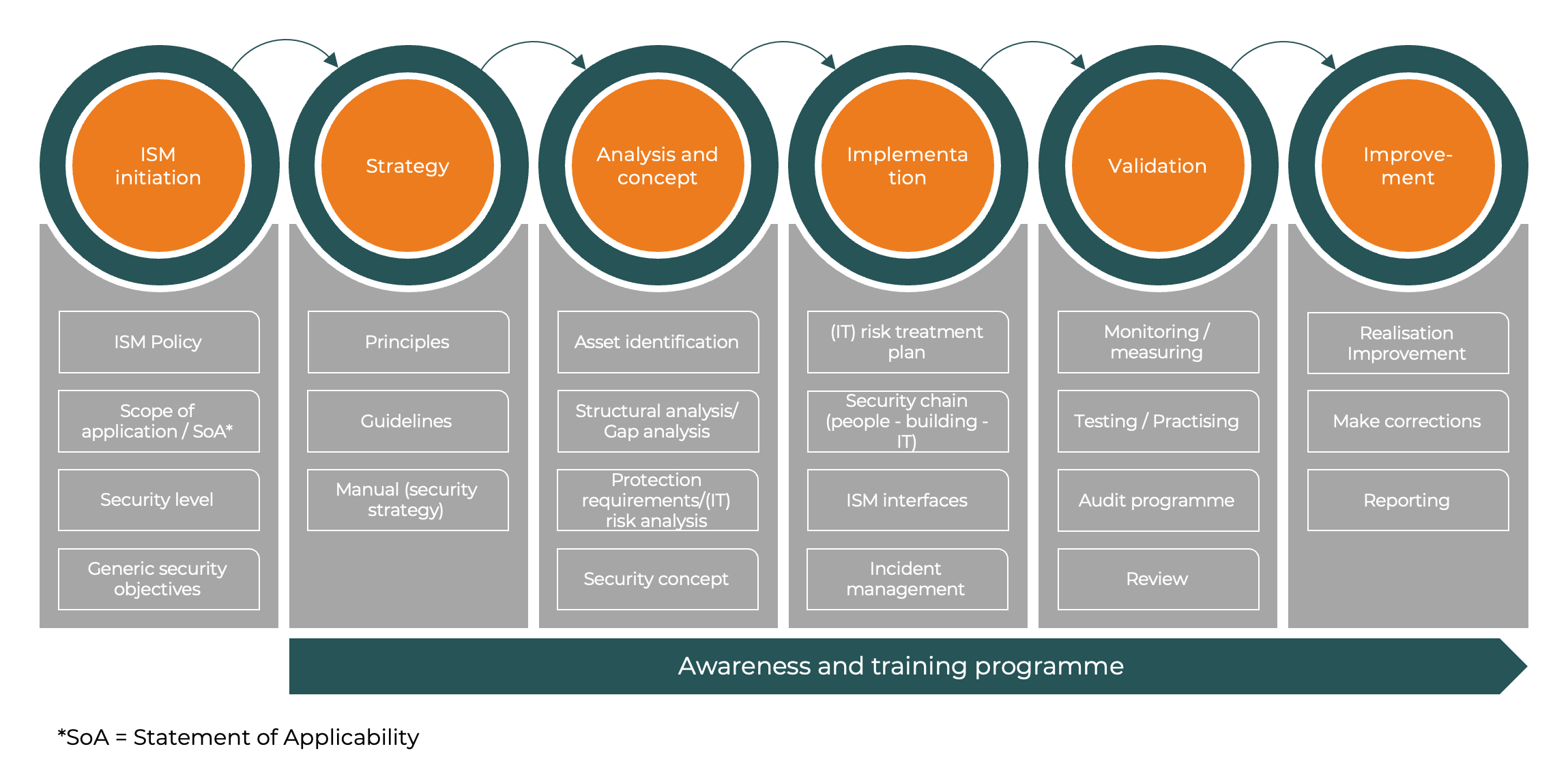

Nuestros expertos cualificados le apoyan en la implantación o el desarrollo de su SGSI utilizando nuestro modelo de procesos, que combina todos los requisitos de la norma ISO 27001 y el principio modular de la protección de la línea de base de TI de BSI.

Iniciación al ISM

La iniciación es la base del éxito de la implantación del ISM. La dirección encarga la implantación de GSI en la empresa en forma de una política de GSI. La política ISM define la estructura organizativa, los objetivos de seguridad que deben tenerse en cuenta, el nivel de seguridad que debe alcanzarse y documenta los pasos necesarios del proceso. También define las medidas para mantener el proceso ISM, su supervisión y su mejora continua.Estrategia ISM

En la fase de estrategia se define la organización del proceso y se documentan las tareas y actividades rutinarias. También se desarrollan los principios aplicables y los procedimientos normalizados de trabajo (PNT).Análisis y concepto

En la fase de análisis, se identifican todos los componentes y recursos clave de la organización y se determina la criticidad respectiva con respecto a los objetivos de seguridad definidos (por ejemplo, confidencialidad, integridad y disponibilidad) para determinar el nivel de protección necesario. Las amenazas y vulnerabilidades potenciales se identifican y analizan como parte del análisis de riesgos. Se evalúa la probabilidad de que un riesgo se materialice y el impacto que tendría en caso de producirse.Implantación

La fase de implantación en ISM es el paso en el que se ponen en práctica las estrategias, políticas y controles de seguridad planificados. Esta fase es crucial porque es aquí donde las consideraciones teóricas y estratégicas y los resultados de las fases anteriores (como la estrategia y el análisis y el concepto de GSI) se transforman en medidas y cambios concretos dentro de la organización.Validación

En la fase de validación del ISM se comprueba si las medidas de seguridad implantadas son eficaces, eficientes y adecuadas para cumplir los objetivos de seguridad de la organización. Esta fase incluye pruebas y auditorías periódicas. Esta fase es crucial para la mejora continua del nivel de seguridad y garantiza que la organización pueda reaccionar ante nuevos retos y amenazas cambiantes. La validación y el ajuste periódicos de las estrategias de seguridad son esenciales para mantener un alto nivel de seguridad de la información.Mejora

La fase de mejora tiene como objetivo mejorar continuamente la seguridad de la información de la organización. La mejora continua (CIP o ciclo PDCA) es el principio básico de todos los sistemas de gestión modernos. Los resultados de la fase de validación desembocan en esta fase y se utilizan para identificar el potencial de mejora. Las mejoras continuas aumentan la eficacia general del SGSI.Programa de sensibilización y formación

La implantación de programas regulares de concienciación y formación son componentes cruciales en el contexto de la seguridad de la información. Un programa eficaz de concienciación y formación ayuda a minimizar los riesgos, ya que los empleados son más capaces de identificar los riesgos de seguridad y actuar adecuadamente. Esto es crucial, ya que los factores humanos suelen ser los eslabones más débiles de la cadena de seguridad.A largo plazo, estas medidas ayudan a crear una cultura de seguridad dentro de la organización en la que la seguridad se considera una responsabilidad compartida.