Beratung zur Informationssicherheit

Information Security Management

Durch die kontinuierlich fortschreitende Digitalisierung und die immer stärkere Vernetzung von Kunden und Partnern in die eigenen Prozesse gewinnt der Schutz von sensiblen Unternehmensdaten immer mehr an Bedeutung. Umso wichtiger wird daher der Schutz dieser sensiblen Informationen. Informationen sind Unternehmenswerte, egal in welcher Form sie vorliegen. Informationen entstehen, wenn Daten analysiert und verarbeitet werden, um ihnen eine Struktur zu geben, die von Menschen verstanden und interpretiert werden kann. Informationen sind somit verarbeitete Daten, die Kontext, Relevanz und Zweck besitzen.

Informationen sind Unternehmenswerte, egal in welcher Form sie vorliegen. Informationen entstehen, wenn Daten analysiert und verarbeitet werden, um ihnen eine Struktur zu geben, die von Menschen verstanden und interpretiert werden kann. Informationen sind somit verarbeitete Daten, die Kontext, Relevanz und Zweck besitzen.

Im Kontext der Informationssicherheit geht es primär um den Schutz von Informationen, also um verarbeitete Daten, die in irgendeiner Weise für Ihre Organisation wichtig sind. Dennoch spielen auch die zugrundeliegenden Daten eine wesentliche Rolle. Wenn Daten nicht in einem frühen Stadium ihres Lebenszyklus gesichert werden, können die daraus resultierenden Informationen gefährdet sein.

Zu den klassischen Informationssicherheitsrisiken gehören aber nicht nur vorsätzliche Handlungen, sondern auch elementare Gefährdungen wie Feuer, Wasser, Sturm, Erdbeben und fehlgeschlagene Softwareupdates. Also alles, was die sogenannten Schutzziele wie z. B. Verfügbarkeit, Integrität und Vertraulichkeit gefährden kann. Der Hauptfokus dieses Ansatzes ist es, Risiken für Informationen zu verringern und insbesondere die Integrität, Verfügbarkeit und Vertraulichkeit von Daten bzw. Informationen jederzeit sicherzustellen.

Die Komplexität in der Informationssicherheit soll für Sie jederzeit einfach anwendbar sein. Deshalb helfen wir Ihnen als Partner, den größtmöglichen Nutzen sicherzustellen, ohne dabei die Schutzwirkung oder die Konformität zu Standards zu vernachlässigen. Dabei stehen wir Ihnen jederzeit als Coach und Sparringspartner beiseite.

Unsere ISM-Beratungsleistung

Gemeinsam mit Ihnen erarbeiten wir in diesem komplexen (IT-)Umfeld individuelle, auf Ihre Erfordernisse zugeschnittene Lösungen. Wir unterstützen Sie beim Aufbau eines ISM- oder der Weiterentwicklung eines bereits bestehenden Systems. Mit unserer langjährigen Erfahrung unterstützen wir Sie bei der Einführung, bei der Weiterentwicklung und/oder der Bewertung Ihres bestehenden Information-Security-Management-Systems (ISMS). Dabei betrachten wir auch selbstverständlich die entsprechenden Schnittstellen zu anderen Management-Disziplinen wie u. a. dem Business Continuity Management (BCM), dem IT Service Continuity Management (ITSCM), dem Cyber Incident Response Management (CIRM) und dem Krisenmanagement (KM).Bei einer bevorstehenden Zertifizierung helfen wir Ihnen gern als unabhängiges Beratungsunternehmen, Ihre Reife für eine Zertifizierung zu ermitteln und ggf. geeignete Lösungen zu finden. Unsere Experten und Auditoren befinden sich am Puls der Zeit und verfolgen für Sie die aktuellen Trends und Anforderungen im ISM nach den gängigen Standards (ISO 27001 und BSI IT-Grundschutz). Ebenfalls unterstützen unsere Experten bei der Überprüfung der Anforderungen an Betreiber von kritischen Infrastrukturen im Zusammenhang mit der Nachweispflicht gemäß §8a Abs. 3 BSIG sowie den sicheren Netzbetrieb nach §11 Abs. 1a EnWG.

Unser ISM-Coaching

Bei der Durchführung von Projekten haben unsere IT-Fachexperten auch immer den Aufbau von hausinternem Know-how im Fokus. Unser Ziel ist, dass Sie während der Durchführung des Projekts das notwendige Wissen über den Management-Prozess von uns erlernen und das Erlernte im Anschluss direkt in die Praxis umsetzen können. Neue Prozesse stoßen nicht immer nur auf ungeteiltes positives Echo. Interne Skepsis lässt sich unserer langjährigen Erfahrung nach am besten auflösen, indem ein entsprechendes Bewusstsein bei den Mitarbeitern geschaffen wird. Ganz nach dem Zitat von Antoine de Saint-Exupéry „Wenn du ein Schiff bauen willst, dann trommle nicht Männer zusammen, um Holz zu beschaffen, Aufgaben zu vergeben und die Arbeit einzuteilen, sondern lehre die Männer die Sehnsucht nach dem weiten, endlosen Meer“ – sprechen Sie uns gern an, wenn Sie Unterstützung bei der Vorbereitung und Durchführung von Awareness-Maßnahmen benötigen.Was sind die drei wichtigsten Argumente für ISM?

ISM als Managementprozess schafft organisatorische und personelle Strukturen zur Vermeidung von (IT-)Sicherheitsvorfällen. Insgesamt ist ISM nicht nur eine Frage der IT-Sicherheit, sondern eine strategische Notwendigkeit, die den gesamten Geschäftsbetrieb betrifft. Ein etabliertes Information-Security-Management-System ist eine wichtige Botschaft an den Markt. Es schafft Vertrauen bei Kunden, Lieferanten und sonstigen Dienstleistern hinsichtlich-

dem Schutz sensibler Daten und vertraulicher Informationen wie persönliche Daten, Finanzinformationen und geistigem Eigentum

-

der Einhaltung gesetzlicher und regulatorischer Anforderungen

-

der Fertigstellung von Projekten und Dienstleistungen in der geplanten bzw. zugesicherten Zeit

Warum ist ISM so wichtig?

Informationen sind eines der wichtigsten immateriellen Vermögenswerte einer Organisation. Daher sind Informationen angemessen zu schützen, indem Systeme, Abläufe und interne Kontrollen kombiniert werden, um die Integrität und Vertraulichkeit von Daten und Betriebsverfahren in einer Organisation zu gewährleisten. Ein rein technischer Schutz durch z. B. Firewall-Systeme ist dabei heutzutage längst nicht mehr ausreichend und muss durch organisatorische Maßnahmen begleitet werden. Von gezielten Social-Engineering-Angriffen bis hin zu fortschrittlichen Malware-Techniken und elementaren Gefährdungen, wie Erdbeben oder Hochwasser, – die Bedrohungen sind vielfältig. Das Thema Sicherheit der Unternehmensdaten muss strategisch betrachtet werden. Der Aufbau eines ISMS stellt Unternehmen dabei oft vor sehr große Herausforderungen, da ihnen das Know-how in den eigenen Reihen fehlt. Allerdings bestehen ohne ein etabliertes ISMS unkalkulierbare Risiken für die Unternehmenswerte und Produktionsabläufe Ihres Unternehmens.Was genau ist ISM?

Informationssicherheit ist ein Managementsystem das Prozesse zum Schutz von Informationen, egal welcher Art und Herkunft, zur Verfügung stellt. Dazu gehört u. a. der Aufbau einer entsprechenden Sicherheitsorganisation, die Erstellung eines Sicherheitskonzepts, die Festlegung der generischen Sicherheitsziele sowie die Erfassung, Bewertung und Minderung von Informationsrisiken. In der Praxis geht es darum, die Wahrscheinlichkeit eines unberechtigten/unangemessenen Zugriffs auf Daten oder die unrechtmäßige Verwendung, Offenlegung, Unterbrechung, Löschung, Verfälschung, Änderung, Überprüfung, Aufzeichnung oder Abwertung von Informationen zu verhindern oder zumindest zu verringern. Dazu gehören auch Maßnahmen, die darauf abzielen, die negativen Auswirkungen solcher Vorfälle zu verringern.Informationssicherheit ist der Schutz von Informationen mit dem Ziel, die Aufrechterhaltung des Geschäftsbetriebs sicherzustellen sowie Geschäftsrisiken zu minimieren.

Welche Ziele verfolgt ISM?

Das Hauptaugenmerk der Informationssicherheit liegt auf der Einhaltung der festgelegten Sicherheitsziele für die Unternehmensdaten. Die bekanntesten Sicherheitsziele sind die Einhaltung von Vertraulichkeit (Confidentiality), Integrität (Integrity), Verfügbarkeit (Continuity) und Authentizität (Authenticity) von Informationen. Zu den klassischen Informationssicherheitsrisiken gehören aber nicht nur vorsätzliche Handlungen, sondern auch elementare Gefährdungen wie Feuer, Wasser, Sturm, Erdbeben und fehlgeschlagene Softwareupdates.Welche Vorteile hat ein Unternehmen mit einem etablierten ISM?

Informationssicherheitsvorfälle richten häufig einen äußerst großen finanziellen und/oder reputativen Schaden im Unternehmen an. Der finanzielle Schaden geht dann sehr schnell in hohe Millionenbeträge. Beispiele gibt es genug und können in den einschlägigen Medien nachgelesen werden. Die Eintrittswahrscheinlichkeit für einen Sicherheitsvorfall kann durch ein etabliertes ISMS massiv gesenkt werden. Aber selbst, wenn Sie von einen Sicherheitsvorfall betroffen werden, sind die Auswirkungen weitaus geringer, als wenn Ihr Unternehmen unvorbereitet getroffen wird.Die proaktive Ausrichtung eines ISMS ermöglicht Ihnen, potenzielle Schwachstellen frühzeitig zu erkennen und entsprechende Gegenmaßnahmen zu ergreifen. Durch kontinuierliche Überwachung und regelmäßige Audits können Sie außerdem sicherstellen, dass Ihre Sicherheitsmaßnahmen den sich ständig verändernden Bedrohungen anpassen.

Unternehmen mit etabliertem ISM haben:

-

Wettbewerbsvorteile, da ein gut etabliertes ISMS ein differenzierendes Merkmal im Markt sein kein

-

ein hohes Sicherheitsniveau zum Schutz ihrer sensiblen und vertraulichen Informationen vor Diebstahl, Verlust und Manipulation

-

sicherheitsbewusste Mitarbeiter

-

reduzierte von Kosten durch Verhinderung von (IT-)Sicherheitsvorfällen

-

eine höhere Resilienz gegenüber unerwarteten (IT-)Sicherheitsvorfällen

-

Konformität im Falle von Anforderungen gegenüber Regulatoren und Vertragspartnern

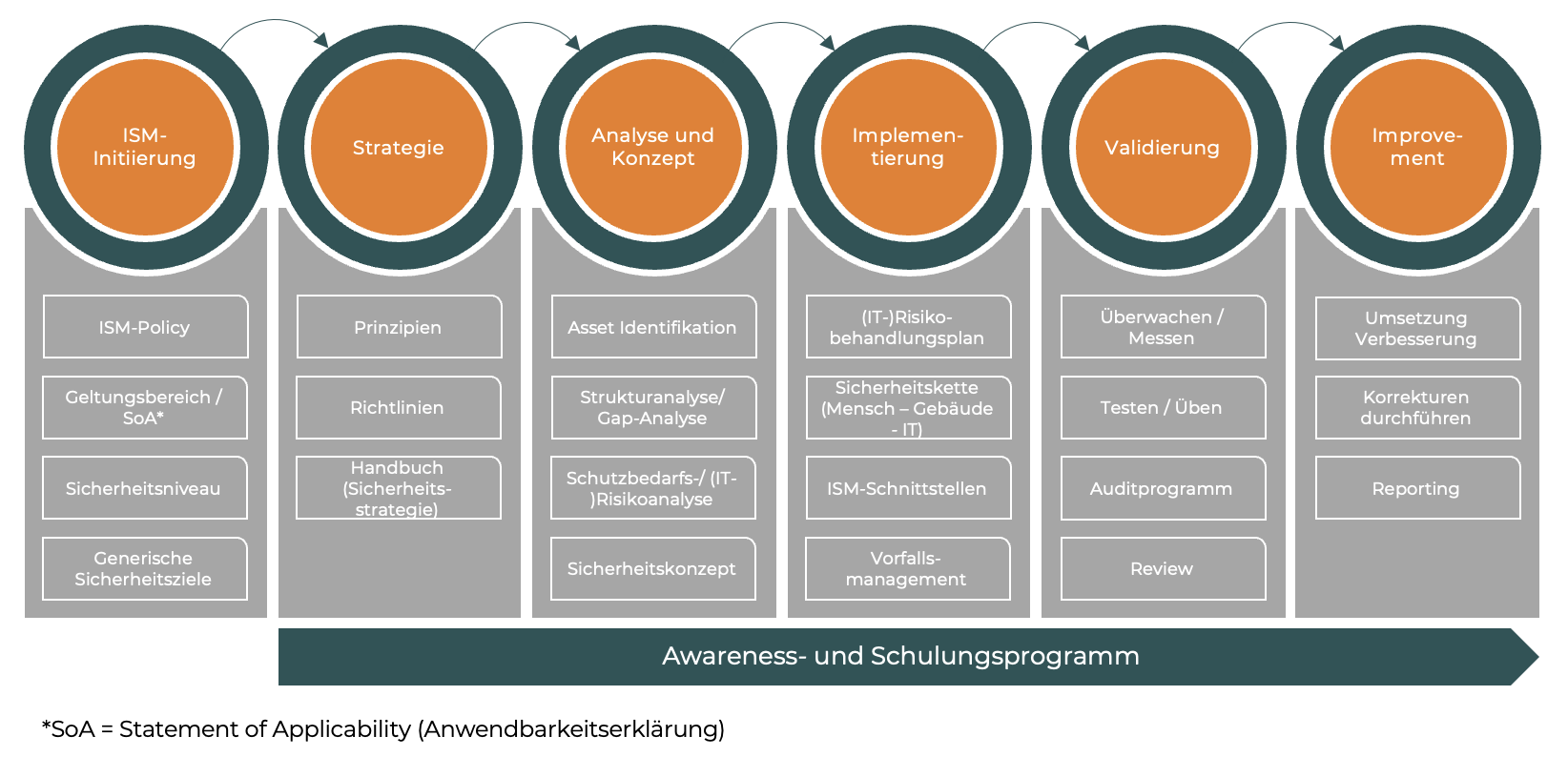

Wie sieht eine ISM-Implementierung aus?

Unsere qualifizierten Experten unterstützen bei der Implementierung oder der Weiterentwicklung Ihres ISMS anhand unseres Vorgehensmodells, das sämtliche Anforderungen nach ISO 27001 und dem Baukastenprinzip nach BSI IT-Grundschutz vereint.

ISM-Initiierung

Die Initiierung ist die Basis für eine erfolgreiche ISM-Implementierung. In Form einer ISM-Policy beauftragt das Management die Umsetzung des ISM im Unternehmen. In der ISM-Policy wird die Aufbauorganisation, die zu betrachtenden Sicherheitsziele, das zu erreichende Sicherheitsniveau festgelegt und die benötigten Prozessschritte dokumentiert. Ferner werden Maßnahmen zur Aufrechterhaltung des ISM-Prozesses, seiner Überwachung (Monitoring) und seiner kontinuierlichen Verbesserung festgelegt.ISM-Strategie

In der Strategiephase werden die Ablauforganisation festgelegt und die routinemäßigen Aufgaben bzw. Aktivitäten dokumentiert. Des Weiteren werden die anzuwendenden Prinzipien und Standard Operating Procedures (SOPs) erarbeitet.Analyse und Konzept

In der Analysephase werden alle Schlüsselkomponenten und Ressourcen der Organisation identifiziert und die jeweilige Kritikalität hinsichtlich der festgelegten Sicherheitsziele (z. B. Vertraulichkeit, Integrität und Verfügbarkeit) bestimmt, um den Grad des erforderlichen Schutzes zu bestimmen. Im Rahmen der Risikoanalyse werden potenzielle Bedrohungen und Schwachstellen ermittelt und analysiert. Es wird bewertet, wie wahrscheinlich es ist, dass ein Risiko eintritt, und welche Auswirkungen es im Falle eines Eintretens hätte.Implementierung

Die Implementierungsphase im ISM ist der Schritt, in dem die geplanten Sicherheitsstrategien, Richtlinien und Kontrollen in die Praxis umgesetzt werden. Diese Phase ist entscheidend, da hier die theoretischen und strategischen Überlegungen und Ergebnisse der vorangegangenen Phasen (wie ISM-Strategie und Analyse und Konzept) in konkrete Maßnahmen und Veränderungen innerhalb der Organisation umgewandelt werden.Validierung

In der Validierungsphase des ISM wird überprüft, ob die implementierten Sicherheitsmaßnahmen wirksam, effektiv und angemessen sind, um die Sicherheitsziele der Organisation erfüllen. Zu dieser Phase gehören regelmäßige Tests und Audits. Diese Phase ist entscheidend für die kontinuierliche Verbesserung des Sicherheitsniveaus und stellt sicher, dass die Organisation auf neue Herausforderungen und sich ändernde Bedrohungen reagieren kann. Regelmäßige Validierung und Anpassung der Sicherheitsstrategien sind wesentlich, um ein hohes Maß an Informationssicherheit aufrechtzuerhalten.Improvement

Die Improvement-Phase ist darauf ausgerichtet, die Informationssicherheit der Organisation stetig zu verbessern. Kontinuierliche Verbesserung (KVP bzw. PDCA-Zyklus) ist das Kernprinzip aller modernen Managementsysteme. In diese Phase fließen die Ergebnisse aus der Validierungsphase und werden zur Identifikation von Verbesserungspotenzialen genutzt. Durch ständige Verbesserungen wird die Gesamtwirksamkeit des ISMS erhöht.Awareness- und Schulungsprogramm

Die Durchführung regelmäßiger Awareness- und Schulungsmaßnahmen sind entscheidende Komponenten im Kontext der Informationssicherheit. Ein effektives Awareness- und Schulungsprogramm trägt dazu bei, Risiken zu minimieren, da die Mitarbeiter besser in der Lage sind, Sicherheitsrisiken zu erkennen und angemessen zu handeln. Das ist von zentraler Bedeutung, da die menschlichen Faktoren oft die schwächsten Glieder in der Sicherheitskette darstellen.Langfristig tragen diese Maßnahmen dazu bei, eine Kultur der Sicherheit innerhalb der Organisation zu schaffen, in der Sicherheit als gemeinsame Verantwortung angesehen wird.