Unser Beratungsangebot zum Thema Cyber Response Planning (CRP)

Cyber Response Planning (CRP)

Bereits 2012 hat Robert Mueller (Direktor des FBI) gesagt: „Es gibt nur zwei Arten von Unternehmen. Solche, die schon gehackt wurden, und solche, die es noch werden.“ Im Jahr 2015 legte Jahn Chambers, der damalige CEO von Cisco Systems, nach und sagte: „Es gibt nur zwei Arten von Unternehmen. Solche, die schon gehackt wurden, und solche, die nicht wissen, dass sie gehackt wurden.“Diese Aussagen sind immer noch genauso aktuell, wie zu dem Zeitpunkt, an dem sie ausgesprochen wurden. Nach Erkenntnissen aktueller Erhebungen haben nur circa 30 Prozent aller Unternehmen entsprechende Vorsorgenmaßnahmen hinsichtlich der Erkennung, Abwehr und Bewältigung von Cyberangriffen getroffen. Es dauert circa 200 Tage (lt. IBM-Datensicherheitsbericht 2022 sogar durchschnittlich 277 Tage – etwa neun Monate) bis IT-Sicherheitsvorfälle entdeckt werden.

Cyberangriffe nehmen seit Jahren stetig zu und verursachen sehr hohe finanzielle und reputative Schäden bei betroffenen Unternehmen. Allein in Deutschland stieg die jährliche Schadenshöhe von „noch“ 103 Milliarden Euro im Jahr 2019 auf über 200 Milliarden Euro im Jahr 2022.

Cyberangriffe nehmen seit Jahren stetig zu und verursachen sehr hohe finanzielle und reputative Schäden bei betroffenen Unternehmen. Allein in Deutschland stieg die jährliche Schadenshöhe von „noch“ 103 Milliarden Euro im Jahr 2019 auf über 200 Milliarden Euro im Jahr 2022.

Laut einer aktuellen Studie von IBM aus dem Jahr 2022 kostet ein erfolgreicher Ransomware-Angriff die betroffenen Unternehmen durchschnittlich 4,54 Millionen US-Dollar. Das Lösegeld selbst ist in diese Summe noch nicht einberechnet.

Zwischen 2021 und 2022 hat die Menge an Ransomware um circa 13 Prozent zugenommen. Das ist mehr als in den vorherigen fünf Jahren zusammen. Neun von zehn Unternehmen (88 Prozent) waren 2020/2021 von Angriffen betroffen. In den Jahren 2018/2019 wurden drei Viertel (75 Prozent) Opfer. Das sind Ergebnisse einer repräsentativen Studie des Digitalverbands Bitkom, für die mehr als 1000 Unternehmen quer durch alle Branchen befragt wurden.

Neben den omnipräsenten Ransomware-Angriffen nehmen auch alle anderen Angriffsarten wie z. B.

-

Schadsoftware (Viren, Würmer, etc. – teils polymorph)

-

Phishing

-

Distributed Denial of Service (DDoS)

-

SQL-Injection

-

Cross-Site-Scripting (XSS)

stetig zu.

Im Jahr 2022 wurden vom Industrieversicherer Allianz Global Corporate & Specialty die identifizierten Cybervorfälle als größtes Geschäftsrisiko noch deutlich vor Naturkatastrophen oder dem Ausbruch einer weiteren Pandemie eingestuft.

Geopolitische Krisen wie der Krieg in der Ukraine und der Handelskrieg zwischen den USA und China tun ihr Übriges. Hinter politisch motivierten Cyberangriffen stehen oft staatliche Akteure, die über erheblich größere Ressourcen sowohl finanzieller als auch technischer Art verfügen können. Dies ermöglicht den Einsatz hoch entwickelter Angriffsmethoden, einschließlich APTs und "Zero-Day-Exploits" (bislang unbekannte Schwachstellen) sowie fortschrittlicher Malware.

Im Darknet/Deep Web hat sich in den letzten Jahren die Underground Economy gebildet, die Cybercrime-as-a-Service anbieten. Noch nie war es einfacher, die „Werkzeuge“ für einen Cyberangriff zu bekommen. Der jährliche Umsatz von Cybercrime-as-a-Service wird aktuell auf rund 3 Milliarden US-Dollar geschätzt.

Als Folge dieser anhaltenden massiven Bedrohungslage wurden bzw. werden diverse Aktualisierungen/Änderungen an gesetzlichen bzw. regulatorischen Vorgaben durchgeführt. Diese zwingen immer mehr Unternehmen, das Thema strukturierte Bewältigung eines Cyberangriffs zu betrachten und entsprechende Managementsysteme zu implementieren.

Hervorzuheben sind hier:

-

„Richtlinie über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Union“ (NIS-2-Richtlinie)

-

Gesetz zur Umsetzung von EU NIS2 und Stärkung der Cybersicherheit (NIS2UmsuCG) – aktuell als Referentenentwurf

-

IT-Sicherheitsgesetz 2.0

-

Digital Operational Resilience Act (DORA)

Unsere CRP-Beratungsleistung

Gemeinsam mit Ihnen erarbeiten wir in diesem komplexen (IT-)Umfeld individuelle, auf Ihre Erfordernisse zugeschnittene Lösungen. Wir unterstützen Sie beim Aufbau des Cyber Response Planning und Cyber Incident Response Managements (CIRM). Mit unserer langjährigen Erfahrung unterstützen wir Sie bei der Einführung, bei der Weiterentwicklung oder der Bewertung Ihres bestehenden CRP bzw. CIRM. Dabei betrachten wir selbstverständlich auch die entsprechenden Schnittstellen zu anderen Management-Disziplinen wie u. a. dem Business Continuity Management (BCM), dem IT Service Continuity Management (ITSCM) und dem Krisenmanagement (KM).

Unser CRP-Coaching

Bei der Durchführung von Projekten haben unsere IT-Fachexperten auch immer den Aufbau von hausinternem Know-how im Fokus. Unser Ziel ist, dass Sie während der Durchführung des Projekts das notwendige Wissen über den Managementprozess von uns erlernen und das Erlernte im Anschluss direkt in die Praxis umsetzen können. Neue Prozesse stoßen nicht immer nur auf ungeteiltes positives Echo. Interne Skepsis lässt sich unserer langjährigen Erfahrung nach am besten auflösen, indem ein entsprechendes Bewusstsein bei den Mitarbeitern geschaffen wird. Ganz nach dem Zitat von Antoine de Saint-Exupéry „Wenn du ein Schiff bauen willst, dann trommle nicht Männer zusammen, um Holz zu beschaffen, Aufgaben zu vergeben und die Arbeit einzuteilen, sondern lehre die Männer die Sehnsucht nach dem weiten, endlosen Meer“ – sprechen Sie uns gern an, wenn Sie Unterstützung bei der Vorbereitung und Durchführung von Awareness-Maßnahmen benötigen.

Was sind die drei wichtigsten Argumente für CRP?

Cyber Response Planning schafft organisatorische und personelle Strukturen zur schnellen und effektiven Reaktion auf Cyberangriffe. Das beinhaltet die Identifizierung des Vorfalls, die Eindämmung der Bedrohung, die Wiederherstellung betroffener Systeme und die Minimierung der Auswirkungen auf den Geschäftsbetrieb.

-

Eine schnelle Eindämmung und die Minimierung der Auswirkungen kann für das Überleben des Unternehmens entscheidend sein

-

Erfüllung der Voraussetzungen für eine „Cyber-Versicherung“

-

Einhaltung rechtlicher und/oder regulatorischer Anforderungen

Warum ist CRP so wichtig?

CRP ist so wichtig, da es den Unterschied zwischen einer effektiven Reaktion auf einen Cyberangriff und schwerwiegenden Folgen für ein Unternehmen ausmachen kann. Es ermöglicht eine schnelle Erkennung von Angriffen sowie angemessene Gegenmaßnahmen zur Begrenzung des Schadens.

Unternehmen, die eine Vorsorge planen, fokussieren sich dabei oftmals auf die reine Bewältigung (Response) eines Cyberangriffs. Das ist problematisch, da dies nur einen Teil eines umfassenden Cybersecurity-Ansatzes darstellt und z. B. die Prävention und Erkennung fehlen.

Cyber Response Planning konzentriert sich daher nicht nur auf die Reaktion nach einem Vorfall, sondern auch auf die Vorbeugung von Angriffen und die frühzeitige Erkennung von Bedrohungen. Ohne eine proaktive Strategie, die Prävention, Überwachung, Erkennung und Response integriert, sind Unternehmen anfälliger für Angriffe.

Was genau ist CRP?

Cyber Response Planning (CRP) ist die proaktive und systematische Planung und Vorbereitung von Maßnahmen, um auf Cyberangriffe effektiv reagieren zu können. Es ist darauf ausgerichtet, Sicherheitsvorfälle zu antizipieren und vorbereitende Maßnahmen zu entwickeln, um den Eintritt von (IT-)Sicherheitsvorfällen zu verhindern oder zumindest die Auswirkungen zu minimieren.

CRP ist die Grundlage für ein effektives Cyber Incident Response Management. CRP beschreibt also die Phase „Preparation“ im Cyber Incident Response Management. Über CRP wird CIRM aufgebaut, getestet und verbessert. Des Weiteren schafft CRP die Fähigkeit zur kontinuierlichen Überwachung auf Angriffe. Dazu gehören u. a.

-

Aufbau einer Organisationsstruktur für Preparation und Response

-

Fortlaufende Identifikation und Bewertung von Bedrohungen und Cyber-Risiken

-

Erstellung und Aktualisierung detaillierter Pläne, um auf verschiedene Arten von Cyberangriffen vorbereitet zu sein

-

Einsatz von Sicherheitstechnologien und Werkzeugen, um Vorfälle zu erkennen und darauf zu reagieren

-

Planung und Durchführung regelmäßiger Tests und Simulationsübungen

-

Regelmäßige Schulungen und Awareness-Maßnahmen

Und welche Ziele verfolgt CRP?

Durch CRP können Cyberangriffe nicht gänzlich verhindert werden. Eine 100-prozentige Sicherheit gibt es nicht, und man muss ehrlicherweise auch sagen, dass Schäden entstehen können. Aber es macht einen wesentlichen Unterschied, ob es eine geplante und getestete Reaktion auf Cyberangriffe gibt oder nicht.

Grundsätzlich verfolgt CRP mehrere wesentliche Ziele. Dazu gehören u. a.

-

Stärkung der Widerstandsfähigkeit des Unternehmens gegenüber Cyberangriffen

-

Minimierung von Schäden und Reduzierung von Datenverlusten, finanziellen Einbußen und Störungen der Betriebsabläufe

-

Sicherstellung der Geschäftskontinuität und des Überlebens des Unternehmens

-

Einhaltung gesetzlicher und regulatorischer Anforderungen

-

Schutz der Reputation und des Kundenvertrauens

Welche Vorteile hat ein Unternehmen mit einem etabliertem CRP?

Ein etabliertes CRP bietet Unternehmen eine ganze Reihe von Vorteilen. Dazu gehören u. a.

-

Schnelle und effektive Reaktion auf Cyberangriffe

-

Minimierung der Auswirkungen und Schäden auf das Unternehmen

-

Sicherheitsbewusste Mitarbeiter

-

Reduzierte Kosten durch Verhinderung von Cyberangriffen

-

Eine höhere Resilienz gegenüber Cyberangriffen

-

Konformität im Falle von Anforderungen gegenüber Regulatoren und Vertragspartnern

Ein CRP ermöglicht es verschiedenen Abteilungen und Teams im Unternehmen, koordiniert und effizient zusammenzuarbeiten, um auf einen (IT-)Sicherheitsvorfall zu reagieren. Dies hilft, Verwirrung und Missverständnisse zu vermeiden und sicherzustellen, dass alle erforderlichen Maßnahmen ergriffen werden.

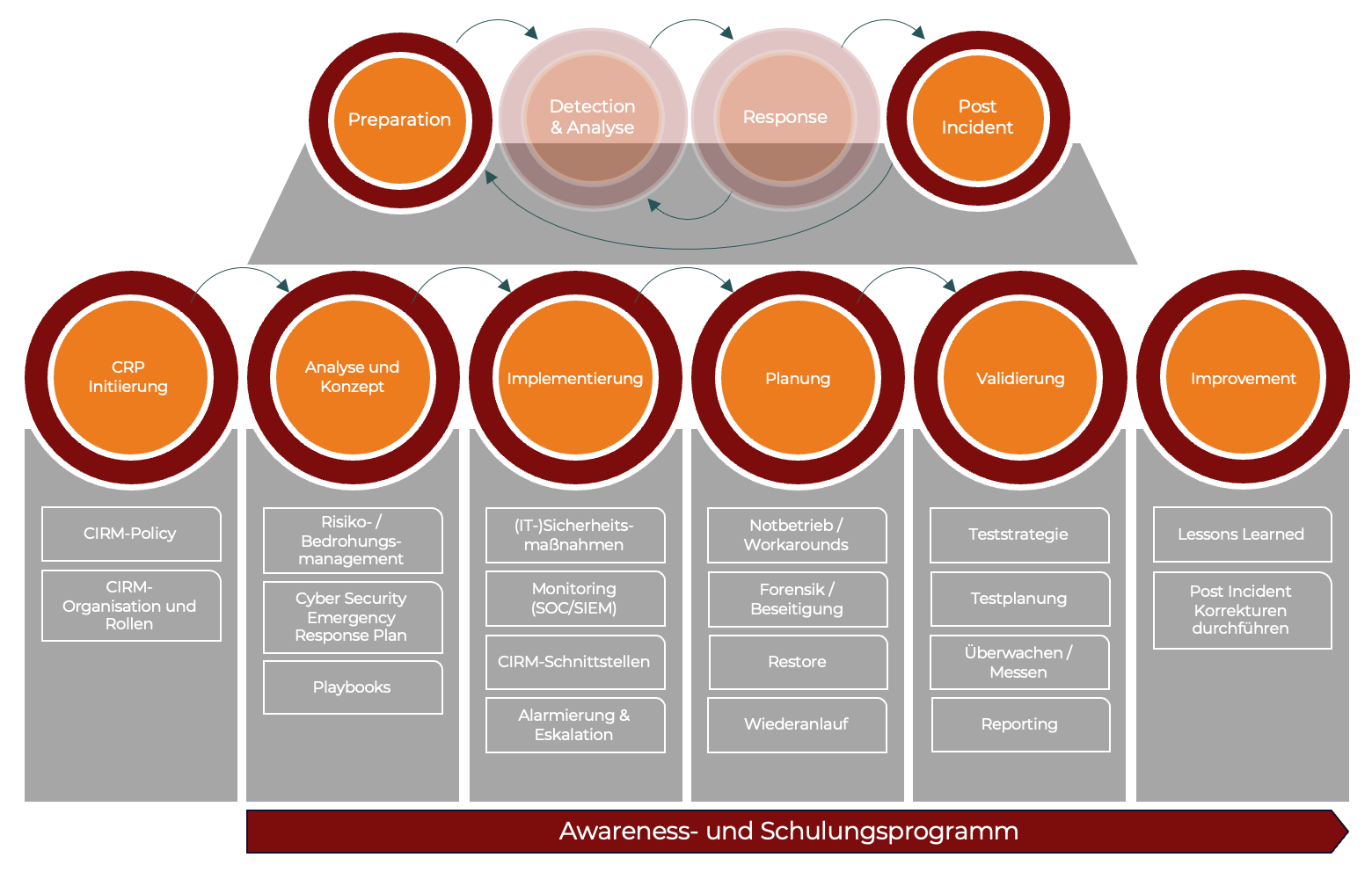

Wie sieht eine CRP-Implementierung aus?

Unsere qualifizierten Experten unterstützen bei der Implementierung oder der Weiterentwicklung Ihres CRP anhand unseres Vorgehensmodells, das sämtliche Anforderungen aus den nachfolgenden Standards bzw. Richtlinien vereint.

-

National Institute of Standards and Technology, Special Publication 800-61, Revision 2, Computer Security Incident Handling Guide (NIST 800-61)

-

NIST Cybersecurity Framework

-

SANS-Institute Richtlinien

CRP-Initiierung

Die Initiierung ist die Basis für eine erfolgreiche CRP-Implementierung. In Form einer CRP-Policy beauftragt das Management die Umsetzung des CRP im Unternehmen. In der CRP-Policy werden die Aufbauorganisation und die Prozessschritte dokumentiert. Ferner werden Maßnahmen zur Aufrechterhaltung des CRP-Prozesses, seiner Überwachung (Monitoring) und seiner kontinuierlichen Verbesserung festgelegt.

Analyse und Konzept

In der Analysephase werden alle aktuellen Bedrohungen und Angriffsszenarien ermittelt und analysiert. Es wird bewertet, wie wahrscheinlich es ist, dass ein Risiko eintritt, und welche Auswirkungen es im Falle seines Eintretens hätte. Entsprechend der ermittelten Bedrohungen werden die Playbooks angepasst.

Implementierung

Die Implementierungsphase im CRP ist der Schritt, in dem die geplanten (IT-)Sicherheitsmaßnahmen operativ umgesetzt werden. Dazu gehören alle Maßnahmen zur Protection, Prevention, Detection und Alarmierung/Eskalation, wie z. B. Security Operation Center (SOC), SIEM und technisches Monitoring. Diese Phase ist entscheidend, da hier die theoretischen und strategischen Überlegungen und Ergebnisse der vorangegangenen Phasen in konkrete Maßnahmen und Veränderungen innerhalb der Organisation umgewandelt werden.

Planung

Im Rahmen der Planungsphase wird eine detaillierte und dokumentierte Planung für einen möglichen Notbetrieb, des Ablaufs der Bereinigung der Systeme, des Restore von Daten und des Wiederanlaufs der IT-Infrastrukturen, IT-Systeme und -Anwendungen erstellt.

Validierung

In der Validierungsphase des CRP wird überprüft, ob die implementierten Monitoring- und (IT-)Sicherheitsmaßnahmen wirksam, effektiv und angemessen sind. Zu dieser Phase gehören regelmäßige Tests und Audits. Diese Phase ist entscheidend für die kontinuierliche Verbesserung des Sicherheitsniveaus und stellt sicher, dass die Organisation auf neue Herausforderungen und sich ändernde Bedrohungen reagieren kann. Regelmäßige Validierung und Anpassung der Sicherheitsstrategien sind wesentlich, um ein hohes Maß an Cybersicherheit aufrechtzuerhalten.

Improvement

Die Improvement-Phase ist darauf ausgerichtet, den Prozess des Cyber Response Planning und das Cyber Incident Response Management der Organisation stetig zu verbessern. Kontinuierliche Verbesserung (KVP bzw. PDCA-Zyklus) ist das Kernprinzip aller modernen Managementsysteme. In diese Phase fließen die Ergebnisse aus der Validierungsphase des CRP und der Post Incident Phase aus der Bewältigung aufgetretener Vorfälle ein. Alle Informationen werden zur Identifikation von Verbesserungspotenzialen genutzt. Durch ständige Verbesserungen wird die Gesamtwirksamkeit des CRP und des CIRM erhöht.

Awareness- und Schulungsprogramm

Die Durchführung regelmäßiger Awareness- und Schulungsmaßnahmen sind entscheidende Komponenten im Kontext des Cyber Response Planning. Über 80 Prozent der erfolgreichen Cyberangriffe lassen sich auf menschliche Fehlhandlungen zurückführen. Durch Schulungs- und Sensibilisierungsmaßnahmen werden Mitarbeiter befähigt, potenzielle Cyber-Bedrohungen zu erkennen und richtig darauf zu reagieren. Schulungen im Rahmen des CRP bereiten Mitarbeiter darauf vor, schnell und effektiv auf Vorfälle zu reagieren, was zur Minimierung von Schäden beiträgt.

Ein Unternehmen, das in die Schulung seiner Mitarbeiter investiert, demonstriert sein Engagement für Cyber-Sicherheit, was das Vertrauen von Kunden und Partnern stärkt.